Tema 2

Redes

Una red informática es el conjunto de ordenadores y dispositivos electrónicos conectados entre si cuya finalidad es compartir recursos, información y servicios.

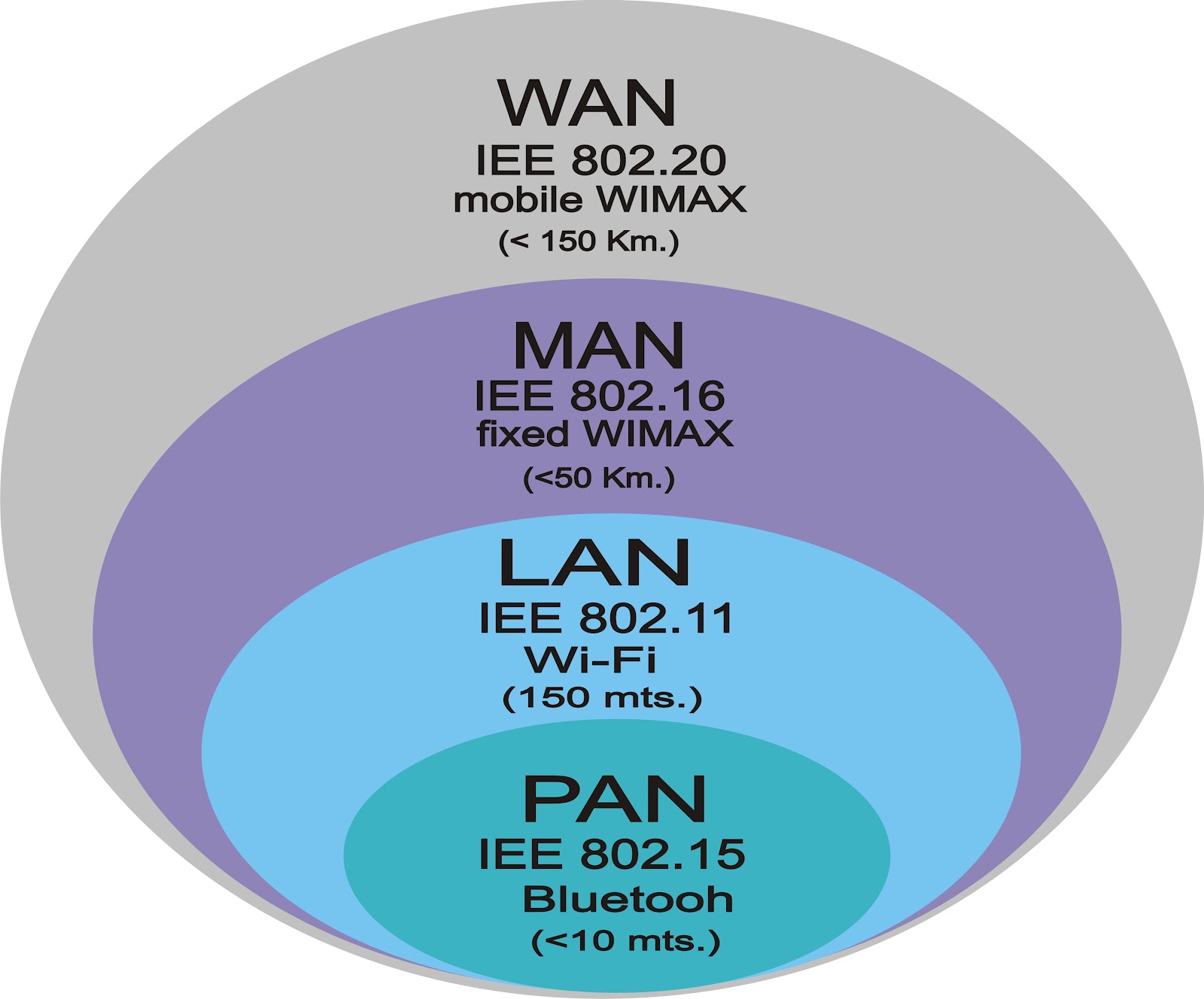

Tipos de redes

Pan: Interconexión de dispositivos en el entorno del usurario, con alcance de escasos metros.

Lan: Interconexión de varios dispositivos en el entorno de un edificio con alcance limitado por el tamaño máximo de los cables o por la cobertura de antenas inalámbricas.

MAN: Red formada por un conjunto de redes LAN que interconectan equipos en el entorno de un municipio.

WAN: Interconectan equipos en un entorno de gran tamaño, como paises o continentes.

- Redes alámbricas: utilizan cables para transmitir los datos.

- Redes inalámbricas: utilizan ondas electromagnéticas para enviar y recibir información.

- Redes mixtas: utilizan las redes inalámbricas y las alámbricas.

- Bus: Conocida como conexión lineal, que se utiliza con un cable central con derivaciones a los modos.

- Estrella: Todos los ordenadores están conectados a un concentrador o a un hub central. Pero no están conectados entre si.

- Anilllo: Todos los nodos se conectan describiendo un anillo.

- Árbol: Se trata de una combinación de redes de estrella en la que cada switch se conecta a un servidor.

- Malla: Cada nodo está conectado al resto de los equipos de la red con mas de un cable. Esta red es muy segura.

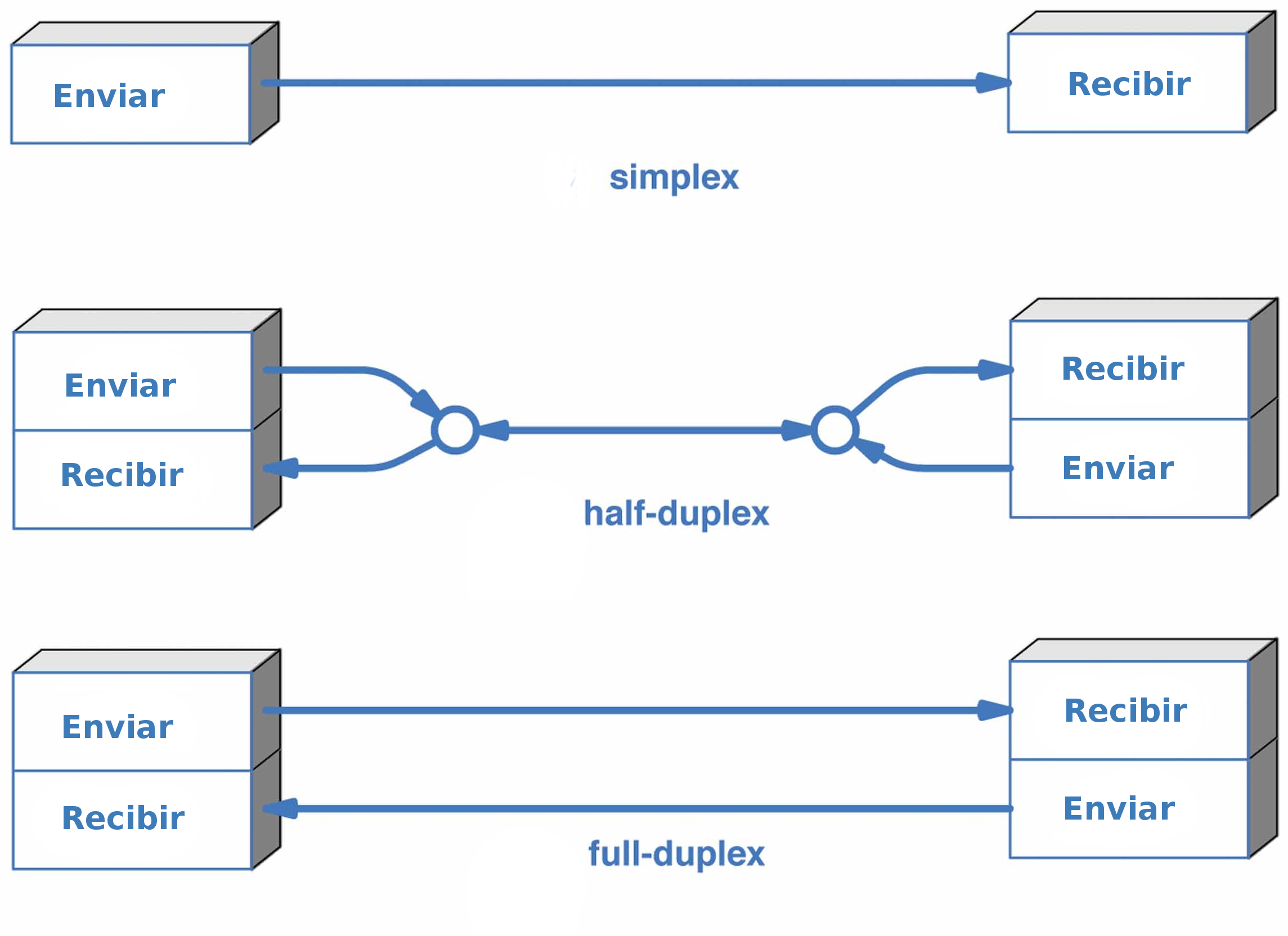

- Simplex: La transmisión de datos solo se produce de forma unidireccional.

- Half duplex: La transmisión se produce de forma bidireccional pero no simultánea.

- Full duplex: Transmisión de datos simultánea entre dispositivos de la red.

Cables de conexión de red

- La conexión por pares trenzados y codificados por colores.

- El cable coaxial, utilizado en el pasado.

- El cable de fibra óptica, en el futuro acabara por imponerse.

Conector RJ45

Extremo de un cable de red (habitualmente un cable de categoría 5) que conecta un dispositivo a la red. (Similar a un conector RJ-11 situado en el extremo de un cable telefónico.)

Seguridad informática

Amenazas

MALWARE

software creado para instalarse en un ordenador ajeno sin el conocimiento del usuario. Su finalidad consiste en obtener información y en ralentizar el funcionamiento o destruir archivos.

SEGURIDAD ACTIVA Y PASIVA

Podemos diferenciar dos tipos de herramientas o prácticas recomendalbes relacionadas con la seguridad:

- Las técnicas de seguridad activa, cuyo fin es evitar daños a los sistemas informaticos:

- El empleo de contraseñas adecuadas.

- .La encriptacion de los datos.

- El uso de software de seguridad informática.

- Las técnicas o prácticas de seguridad pasiva, cuyo fin es minimizar los efectos o desastres causados por un accidente, un usuario o malware. son estas:

- El uso de hardware adecuado frepenente a accidentes y averías.

- La realizacion de copias de de los datos y del sistema operativo en mas de un soporte y en distintas ubicaciones físicas.

LAS AMENAZAS SILENCIOSAS

Nuestro ordenador se encuentra expuesto a una serie de pequeños programas o software malicioso que puede introducirse en el sistema por medio de los correos electrónicos, la navegación por páginas web falsas, etc. Podemos encontrar los siguientes tipos de software maliciosos:

- Virus informático: Es un programa que se instala en el ordenador sin el conocimiento del usuario, cuya finalidad es propagarse a otros equipos. Esto puede provocar desde pequeñas bromas hasta la destrucción total de discos duros.

- Gusano informático: Es un tipo de virus cuya finalidad esmultiplicarse e infectar todos lo nodos de una red de ordenadores. No suelen implicar la destrucción de archivos pero sí ralentizan el funcionamiento.

- Troyano: Es una pequeña aplicación escondida en otros programas cuya finalidad es disponer de una puesta de entrada a nuestro ordenador para que otro usuario o aplicación recopile información de nuestro ordenador o incluso tome el control absoluto.

- Espía: Es un programa que se instala en el ordenador sin conocimiento del usuario y cuya finalidad es recopilar información sobre el usuario para enviarla a servidores de Internet que son gestionados por compañías de publicidad.

- Dialers: Son programas que se instalan en el ordenador y utilizan el módem telefónico de conexión a Internet del usuario para realizar llamadas telefónicas de alto coste, lo que provoca grandes gastos al usuario y beneficios al creador del dialer.

- Spam: Consiste en el envío de correo electrónico publicitario de forma masiva a cualquier dirección de correo electrónico existente. Tiene como finalidad vender sus productos.

- Pharming: Consiste en la suplantación de páginas web por parte de un servidor local que está instalado en el equipo sin que el usuario lo sepa. Se suele utilizar para obtener datos bancarios de los usuarios y cometer delitos económicos.

- Phishing: Consiste en obtener información confidencial de los usuarios de banca electrónica mediante el envío de correos electrónicos.

No hay comentarios:

Publicar un comentario